Loginname und Passwort im Klartext | CC BY-SA 3.0

Die Gefahr ist real: egal ob bei IT-Kongressen, auf LAN-Parties oder Parteitagen der Piraten: immer mal wieder meint jemand sich als großer Hacker beweisen zu müssen. Und so werden lustig Logindaten abgegriffen, E-Mails mitgelesen oder, wenn es ganz schlimm kommt, der vollständige Platteninhalt kopiert. Die Flaschenpost gibt Hinweise mit welchen Möglichkeiten der mitgebrachte Rechner gegen Unbefugte geschützt werden kann.

Alleine die Vielzahl der unterschiedlichen Betriebssysteme und die unterschiedlichen Angriffsmöglichkeiten macht es schwer, allumfänglich gültige Tipps zu geben. Nach der 80-zu-20-Regel ist mit wenig Aufwand schon ein Großteil an Erfolg erreichbar. Das ist es, was dieser Artikel leisten kann. Wer die absolute Sicherheit für seinen Computer sucht, muss sich u.a. mit DNSSEC, mit buffer overflow, mit Man in the Middle-Attacken und mit Social Engineering beschäftigen. Diese Themen tragen zu den restlichen 20% Sicherheit bei. Sie werden hier aber nicht behandelt, um den Umfang des Artikels nicht um 80% aufzublähnen.

Zuallererst: ein Notebook, das unbeaufsichtigt auf dem Tisch steht, ist in wenigen Sekunden in einer fremden Tasche verschwunden. Deswegen: Das Notebook mit einem Schloss (Kensington-Schloss) an den Tisch fesseln!

Und nie weggehen ohne jemanden zu bitten, ein Auge offen zu halten. Das funktioniert besser, wenn man mit befreundeten Piraten zusammen sitzt. Für mich ist dies das Team der Flaschenpost, für andere mag das der LV, der BV oder der KV sein. Ein weiterer guter Grund einen Rechner nicht unbauaufsichtigt zu lassen: vielleicht will der böse Mensch keine Daten abziehen, sondern eine fiese Software drauf installieren. Man muss nicht der Verfassungsschutz oder ein irrer Pirat sein, um zu versuchen anderen Spyware unter zu schieben. USB-Speicher oder Platten sollten nicht auf dem Tisch liegen. Nicht eingesteckt, und schon gar nicht unbeaufsichtigt lose.

Falls der Rechner weg wegkommt (oder durch einen technischen Defekt nicht mehr nutzbar ist) freut sich der Pirat, der vorher ein Backup machte. Programme dafür gibt es massig (wer Linux einsetzt ist beispielsweise mit r5backup gut bedient). Da der Trend zum Zweitrechner anhält, empfiehlt es sich ein älteres, nicht mehr im täglichen Betrieb benötigtes Notebook mitzunehmen. Bei einem älteren Notebook ist der Verlust auch nicht so dramatisch. Vorausgesetzt es befinden sich keine kritischen Daten (Passworte, persönliche Dokumente, Mailverkehr o.ä.) auf der Platte. Deswegen lohnt sich der Aufwand das Betriebssystem vor dem Parteitag neu zu installieren. Nur so ist sicher gestellt, dass keine wichtigen Dokumente, Passworte u.ä. mehr auf dem System ist.

Dann: der Bildschirmschoner sollte so konfiguriert werden, dass er sich bei Inaktivität möglichst schnell aktiviert und nur mit einem Passwort entsperrt werden kann. Das hilft nicht nur gegen böse Menschen, sondern auch gegen neugierige Fernsehteams, die das Abfilmen vom unbeaufsichtigten Desktops für investigativen Journalismus halten. Passworte überhaupt: wer glaubt sein Passwort so unbeaufsichtigt wie zuhause eingeben zu können, irrt. Deswegen ist es hilfreich vor dem BPT für diese Tage ein anderes Passwort zu setzen. Auch der Browser kann mit einem eigenen Passwort geschützt werden. Dieses verhindert, dass jemand mit bösen Absichten, der sich Zugriff verschaffte, die gespeicherten Passworte einzelner Webseiten auslesen kann. Absolut tabu ist auf einer derartigen Veranstaltung der permanante Login, bei dem ein Cookie dafür sorgt dass beim Aufruf einer Seite das Passwort nicht neu eingegeben werden muss. Die Abfrage, ob diese gewünscht ist oder nicht, wird meist auf der Loginseite mit remember me oder Eingeloggt bleiben markiert.

Wer diese einfachen Tipps berücksichtig, hat schonmal Zugriffe mit körperlichem Einsatz abgewehrt. Wer sein Betriebssystem und die Anwendungen im Vorfeld auf einen aktuellen Stand bringt, tut ein weiteres zur Sicherheit. Unter Windows und MacOS sollte zumindest das Betriebssystem selbst aktualisiert werden, unter Linux wird in der Regel mit apt-get oder yum sowohl Betriebssystem als auch die Anwendungen auf den neusten Stand gebracht.

Es gibt einige Möglichkeiten einen Angriff von Außen zu starten. Einmal durch das Mitlesen des abgehörten Netzwerkverkehrs. Und durch einen Angriff auf installierte Programme, die selbst auf eingehende Verbindungen warten. Letzteres lässt sich durch aktuelle Software oder notfalls durch Deaktivierung dieser Programme absichern. Beim mitgeschnittenen Netzwerkverkehr stösst man jedoch schnell an die Grenzen dessen, was man selbst absichern kann. Sicher ist, dass ein Rechner, der an einem Netzwerkkabel hängt, nicht ganz so leicht abgehört werden kann wie ein Rechner, der ein WLAN nutzt. Denn ersteres kann man sich eher wie eine Rohrpost vorstellen (also als Verbindung zwischen zwei Punkten), während ein Datenpaket im WLAN in etwa so sichtbar ist wie ein Floss, das auf einem See seinen Ziel entgegen treibt.

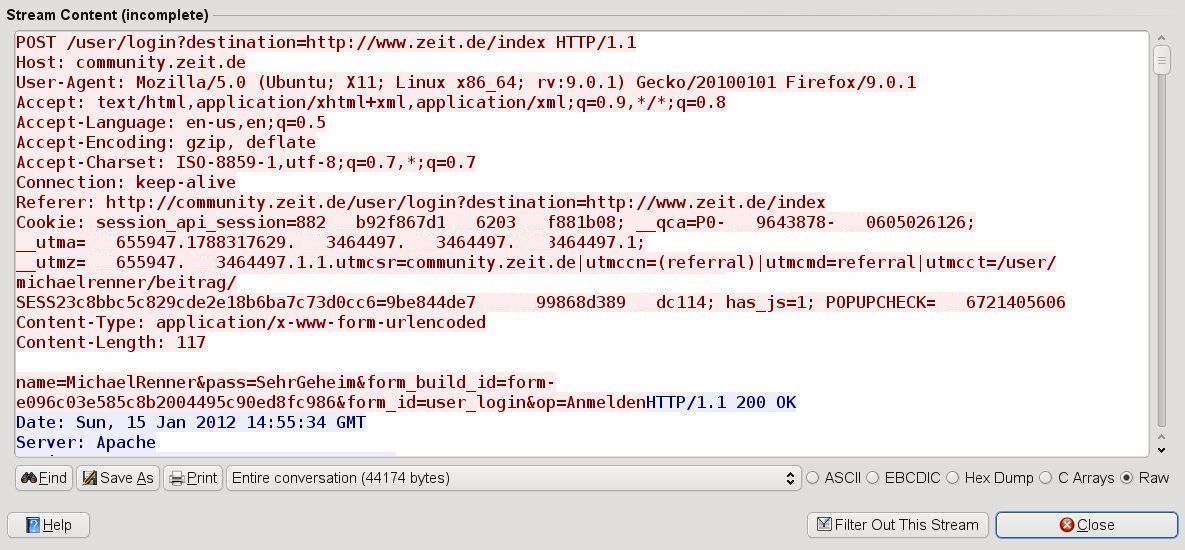

Leider gibt es noch heute viele Dienste, die völlig auf Verschlüsselung verzichten. Paradebeispiel sind die Mail-Server großer Provider (z.B. GMX, web.de), die Zugangsdaten wie Loginname und Passwort bei den Protokollen POP3 und SMTP auch im Klartext entgegen nehmen. Vom Inhalt der Mails dann gar nicht zu sprechen. Mein guter Rat: in Outlook,

Thunderbird, kmail, evolution, aber auch bei fetchmail und was auch immer Mails transportiert: prüfen ob die Verschlüsslung aktiviert ist. Nicht besser sieht es bei Nachrichtenportalen aus, die beispielsweise für die Kommentarfunktion einen Login benötigen. Dieser Login geht ebenfalls oft im Klartext durch das Netzwerk und kann leicht abgehört werden.

Wer erstmal diese Daten hat kann sich damit ebenfalls anmelden und ggf. viel Unsinn unter fremden Namen schreiben. Deutlich besser sind Banken sowie Online-Shops abgesichert. Dort werden Passworte in der Regel nur verschlüsselt übertragen. Die letztendliche Sicherheit bietet das jedoch auch noch nicht, denn unter bestimmten Umständen lässt sich eine Session übernehmen, ohne dass der Angreifer selbst die Logindaten kennen muss. Das Mitlesen des aktuellen Netzwerkverkehrs zwischen dem ausgesuchten Opfer und dem schlampig abgesicherten Server genügt. Tabu ist auch der Klick auf zugeschickte Links. Das gilt ganz besonders wenn dieser Link zu seiner Seite führt zu der man einen Login hat – beispielsweise zur eigenen Bank. Es gibt mit Session Fixation eine fiese Möglichkeite mittels angehängter Parameter wie jsessionid=758E2FAD0C199D722CA8B5E243E0E27D den Login zu klauen und anschließend Zugriff auf das Konto zu erlangen!

Gegen solche Netzwerkschnüffeleien ist nur sicher, wer einen verschlüsselten VPN-Tunnel zu einem vertrauenswürdigen Rechner aufbaut und sämtlichen Traffic durch diesen Tunnel leitet. Philip Brechler erwähnt das in seinem Video für Mac OS X. Unter Windows und Linux würde man OpenVPN einsetzen. Eine Liste mit (wahrscheinlich) vertrauenswürdigen Anbietern solcher VPN-Tunnel findet sich in dieser Übersicht. Solche Lösungen kosten aber meist Geld. Und erfordern widerum Vertrauen in den Betreiber des VPN-Dienstes.

Für Benutzer von Mac OSX gibt es ein sehr informatives Video von Philip Brechler.

Für Windows-Anwender gibt es einige Tipps von Jan Schejbal:

* Firewall aggressiv einstellen, ggf. diverse Dienste von der Netzwerkkarte entbinden

* Bildschirmschoner auf kurz + Passwort bei Reaktivierung

* PW auch bei Standby/Hibernate-Reaktivierung

* Sicheres Password (für alle Accounts)

* BIOS-PW ist auch ne gute Idee

* Beim Weggehen Win+L

* SSL-Verbindungen nutzen (E-Mail, Messenger, Webseiten)

* Truecrypt full-disk-encryption

* Bei USB-Sticks aufpassen

* Kiste nicht unbeaufsichtigt lassen – mit vertrauenswürdigen Piraten zusammen sitzen

* BACKUP!

* Aufkleber mit Namen unter dem Akku

Unter Linux (gleiches gilt für die drei BSD-Varianten und Solaris) stehen eine Vielzahl von Distributionen (kubuntu bzw. ubuntu, Mint, Redhat bzw. CentOS, Suse, Debian) mit einer Vielzahl unterschiedlicher Oberflächen (KDE, Gnome, XFCE, CDE und dutzenden weitere einfache Windowsmanager) zur Verfügung. Ich beschränke mich deswegen hier auf die Basics und hoffe, dass jeder Anwender sich gut genug mit seinem System auskennt um Hinweise wie Screensaver mit einem Passwort absichern umzusetzen. Sinnvoll ist es auch die Festplatte oder wenigstens das HOME zu verschlüsseln.

Viele Distributionen bieten diese Option inzwischen an. Für ubuntu ist es ausführlich dokumentiert. Viele Linux-Anwender haben eine Unzahl von Serverprozessen auf ihren Rechnern laufen – weil es geht. Ob bei einer Veranstaltung wie dem BPT wirklich ein Webserver, ein FTP oder schlimmer noch TFTP-Server laufen muss darf bezweifelt werden. Um zu ermitteln welche Dienste laufen kann nmap dienen. Permanent abgeschaltet werden sie dann mit den Mitteln der jeweiligen Distribution.

Wer sich ein wenig mit dem Bootprozess auskennt weiss, wie leicht es ist sich auch ohne Kenntniss der Logindaten auf einem Rechner einzuloggen solange nur physikalischer Zugriff besteht (vulgo: am Rechner vor dem man sitzt). Deswegen sollte der Bootmanager grub mit einem Passwort gesichert sein. Solange der böse Angreifer keine Boot-CD oder einen bootfähigen USB-Speicherstick aus der Tasche ziehen kann hält das Angriffen stand. Ein weiteres Stück Sicherheit bietet ein Passwort im BIOS, mit dem sich dann auch Angreifer abwehren lassen die eine Boot-CD oder einen bootfähigen USB-Stick aus der Tasche ziehen.

Vor und auf dem BPT muss sich jeder überlegen wie viel Sicherheit nötig ist (wie hoch ist die Gefahr) und wie viel Ressourcen in die Sicherheit investiert werden soll. Wer nur verhindern will, dass dass nach dem Toilettengang plötzlich zwei Notebooks da stehen ist mit einem Kensington-Schloss gut beraten. Der gesperrte Bildschirm macht nicht viel Mühe und treibt den Aufwand oder das notwendige Wissen für einen Hacker schon erheblich in die Höhe. Wer richtige Feinde in der Partei hat kann gar nicht genug Aufwand betreiben um sich zu schützen. Dann gilt aber auch: durch alle Massnahmen wir nur die Schwelle für einen Angreifer höher gelegt. Es wird jedoch immer jemanden geben der besser ist als man selbst.

Unabhängig von allen Sicherheitstipps ist es eine Überlegung wert den Rechner zum BPT erst gar nicht einzupacken. Mit entsprechender Vorbereitung auf die Anträge und der Ankreuzliste als Papierdruck bringt man dem Geschehen auf der Bühne und an den Saalmikrophonen eine viel höhere Aufmerksamkeit entgegen.

Redaktionsmitglied Michael Renner

Meine Karriere als Redakteur bei der Piratenpartei startete 2009 beim Bundesnewsletter, aus dem 2010 die Flaschenpost hervorging. Im Sommer 2012 wurde ich stellvertretender Chefredakteur, Anfang 2014 Chefredakteur. Da die unzähligen Aufgaben an der Spitze der Flaschenpost einen Vollzeitjob in der Freizeit mit sich bringen, machte ich nach zwei guten, aber auch stressigen Jahren zwei Schritte zurück und gab die Redaktionsleitung ab. Die gewonnene Freizeit wird in die Familie und mein zweites großes Hobby, den Amateurfunk, investiert.